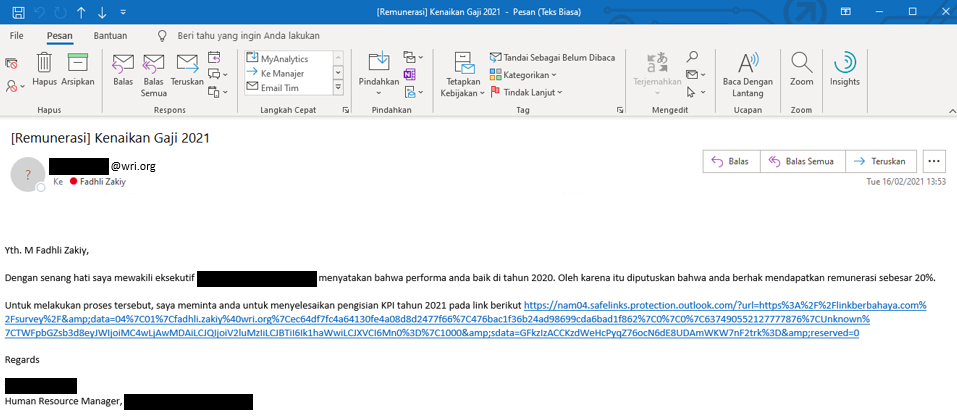

Bayangkan apa yang akan anda lakukan bila tiba-tiba anda mendapatkan email dari atasan anda dengan subjek anda naik gaji ?. Rasa ingin tahu dan gembira yang membuncah akan memaksa anda untuk membaca email tersebut bahkan melakukan instruksi yang dituliskan sebagai contoh diminta untuk mengisi performance review dengan menggunakan email kantor dan passwordnya. Tidak lama setelah itu seluruh kantor mendapatkan email berisi virus dengan email anda sebagai pengirimnya. Kejadian tersebut merupakan sebuah serangan siber bernama Spear Phising yang marak terjadi di dunia maya.

Apa itu Spear Phising ?

Untuk memahami spear phising kita harus mengerti apa itu phising. Phising adalah upaya menipu seseorang untuk mendapatkan informasi rahasia yang umumnya adalah username dan password. Phising yang dulu sempat marak di tahun 2000-an yaitu email dari Pangeran Nigeria yang perlu bantuan korbannya untuk mencairkan kekayaan. Sang pangeran meminta korban untuk mengirimkan uang ke rekeningnya dan menjanjikan berkali-kali lipat penggantian. Alih-alih korban mendapatkan untung, malah menjadi buntung karena itu semua akal-akalan saja. Serangan ini berhasil menipu ribuan orang di dunia dengan total kerugian 700,000 USD. Namun serangan phising seperti ini sudah tidak lagi mempan. Maka dari itu para penipu pun mengubah taktik.

Spear phising adalah phising yang fokus pada target yang sedikit. Alih-alih membuat blast email ke banyak orang, spear phising menggunakan psikologi dengan membuat email lebih personal. Sosial media mulai dari LinkedIn, facebook, twitter, dsb merupakan salah satu katalog untuk membuat serangan spear phising semakin ampuh. Mana yang akan anda baca, email dari anak anda yang meminta kita mengisi survey karena kebutuhan sekolah atau email dari orang yang tidak anda kenal meminta hal yang serupa. Kebanyakan orang akan jatuh pada pilihan pertama, sekejap setelah anda mengisi survey kemudian akun email anda yang berisi informasi kartu kredit, bank, dll diretas.

Bagaimana cara menangkal Spear Phising dari diri sendiri ?

Secara teknis penyedia jasa email sudah menggunakan banyak teknologi penangkal seperti spam filter, DMARC, SPF, DKIM, dsb. Namun ada yang lebih penting lagi yang dapat kita kontrol yaitu diri kita sendiri. Berikut beberapa tips yang dapat dibagikan untuk mengidentifikasi spear phising:

1. Pastikan pengirim berasal dari domain yang sama.

Jika anda mendapat pesan kenaikan gaji melalui email kantor oleh atasan dengan domain lain, maka anda patut curiga.

2. Double check ke pengirim

Misal jika anak anda mengirim email survey, tanya kembali ke anak anda apakah betul mereka mengirim email tersebut. Jika tidak maka perlu anda waspadai.

3. Gunakan logika anda

Di bahasa inggris dikenal ucapan “Too Good to be True” yang berarti terlalu bagus untuk menjadi kenyataan. Jika anda tiba-tiba mendapatkan penambahan gaji bukan di musim kenaikan gaji. Coba anda renungkan apakah itu mungkin.

Seberapa mengerikannya Spear Phising ?

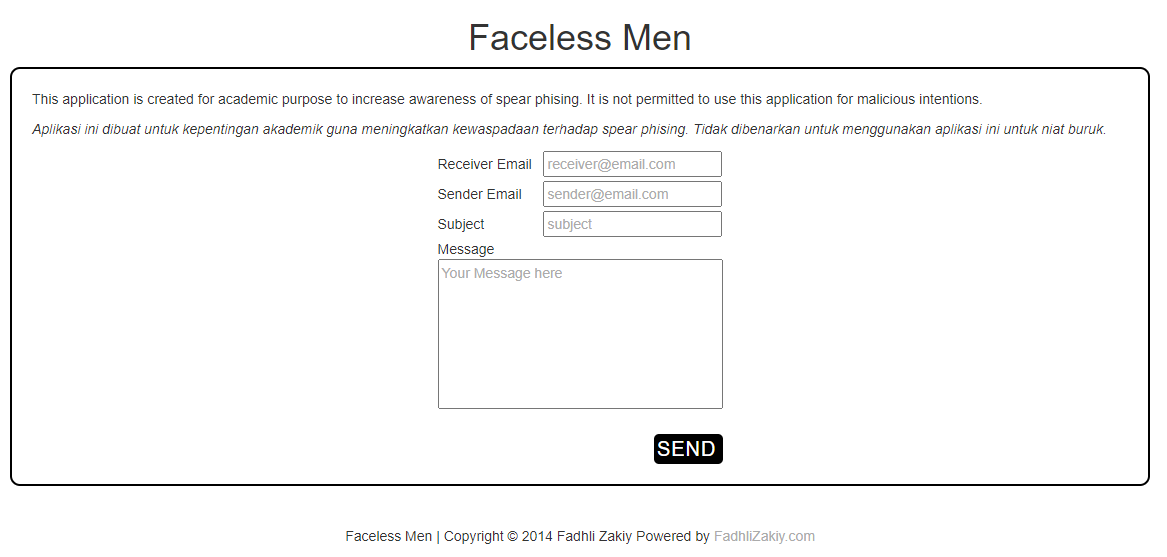

Hampir 7 tahun yang lalu, penulis diminta membuat aplikasi untuk mensimulasikan Spear Phising dalam konteks akademik pada suatu mata kuliah di program studi Cybersecurity. Pagi ini penulis coba lagi kode berumur 7 tahun tersebut yang ternyata masih tidak terdeteksi oleh google mail sebagai spam. Aplikasi ini akhirnya saya pasangkan di website saya dan saya perlemah dengan menambahkan kutipan bahwa seluruh pesan yang dikirim aplikasi ini adalah pesan ujicoba.

Terinspirasi dari kultus pembunuh dari serial Game of Thrones yang dapat mengubah wajahnya sebagai siapapun, menggunakan aplikasi ini anda dapat mengirim pesan kemanapun sebagai siapapun dengan pesan yang anda ketikkan sendiri tentunya dengan kutipan bahwa pesan ini adalah ujicoba. Anda dapat mencobanya sendiri untuk meningkatkan kewaspadaan anda bahwa bahaya itu dekat dengan anda dan berhati-hati.

Bayangkan jika kode yang berumur tujuh tahun lalu saja sudah seperti ini, bagaimana berbahayanya kode yang dibangun dengan teknologi terbaru. Berhati-hati lah

Untuk uji coba kunjungi https://fadhlizakiy.com/faceless-men/

———————

Fadhli Zakiy

M.Sc. Cyber Security, Institut Teknologi Bandung